[ 17 novembre 2017 ]

Fu uno scoop assoluto.

Da allora di acqua sotto i ponti della sorveglianza digitale ne è passata molta. ECHELON impallidisce davanti a PRISM, il programma denunciato da Snowden, frutto dell'accordo tra NSA e numerose giganti del mondo digitale come Google, Microsoft, AOL e Skype....

immagazzinamento ed analisi dei dati, che complessivamente vanno a delineare un sistema di sorveglianza globale di dimensioni gigantesche e senza precedenti nella storia.

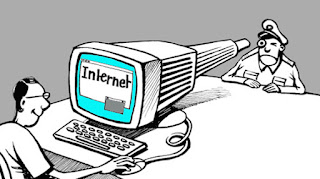

cibernetico8 consistenti nell’installazione di malware persistente, per uso futuro, anche nelle infrastrutture di paesi alleati. Questo sistema di sorveglianza globale di NSA sfrutta le vulnerabilità del software su ogni tipo di dispositivo (server, desktop, laptop, firewall, routers, reti telefoniche e di controllo industriale), spesso iniettando nuove vulnerabilità a livello di firmware o di BIOS. Tutto ciò configura di fatto una vera e propria “rete ombra” mondiale adibita alla sorveglianza ma non solo, dimostrando così, se ancora sussistessero dei dubbi, che Internet è “militarizzato” ormai da tempo.

* * *

di GIAN PIERO SIROLI e DOMENICO BOCHICCHIO

L’invasione della privacy è un male forse necessario ed inevitabile, almeno entro certi limiti, per circoscrivere gli abusi che derivano inevitabilmente dall’anonimato completo. Ma questa concessione deve essere regolamentata in modo coerente ed efficace. Se ciò non avviene, come hanno dimostrato la vicenda Snowden e tanti altri casi emersi dopo, questa dinamica si può trasformare in un rischioso strumento di manipolazione e controllo politico, sociale ed economico, con derive molto preoccupanti.

Giugno 2013: gli scoop pubblicati sul Washington Post1 e sul The Guardian2rendono nota per la prima volta l’esistenza di un ampio programma di sorveglianza cibernetica statunitense di nome PRISM, grazie alle rivelazioni di un certo Edward Snowden, esperto di sicurezza informatica ed ex-consulente della National Security Agency (NSA) statunitense fino ad allora sconosciuto. Attività e procedure della NSA nel contesto dello spazio digitale sono così rese di pubblico dominio, evidenziando capacità di intercettazione e raccolta dati fino a quel momento insospettate e svelando un esteso sistema di intercettazione, massiva e prolungata nel tempo, di numerosi leader politici ed alte cariche statali in tutto il mondo, incluse quelle di paesi amici ed alleati; unico esempio per tutti, Angela Merkel, primo ministro tedesco, le cui comunicazioni erano già state messe sotto controllo fin dal 20023, quindi ancor prima che diventasse cancelliere, e che in seguito mostrerà decisamente di non apprezzare questa particolare attenzione nei suoi confronti. Secondo successivi articoli di Der Spiegel4 la vastità delle intercettazioni si estende ad organizzazioni internazionali come l’ONU e l’Unione Europea, a grandi reti di telecomunicazione e network protetti e sensibili, con una attitudine estremamente aggressiva di penetrazione su numerosissimi obiettivi in svariate dozzine di nazioni in tutto il mondo. Snowden afferma che la raccolta di informazioni, a volte in parte condivisa tra differenti paesi, sia una attività necessaria ed utile per i servizi di intelligence di tutti i paesi, ma dichiara di voler denunciare l’accesso abusivo alle infrastrutture digitali e l’automatizzazione delle operazioni di raccolta,

L’equilibrio tra sicurezza nazionale e privacy individuale è estremamente difficile da raggiungere e, considerata la scala del fenomeno, Snowden ha ritenuto necessario svelarne l’esistenza per aprire un dibattito pubblico al riguardo, anche perché, afferma5, buona parte dei documenti e del materiale raccolto non ha strettamente a che fare con attività di terrorismo o di sicurezza nazionale ma con aspetti di competizione

internazionale di natura economico-finanziaria o con valenza politica. Si tratterebbe dell’equivalente cibernetico di una rete a strascico insomma, che potrebbe rappresentare una importante invasione della privacy individuale e dei diritti civili e che necessita di una opportuna regolamentazione. Un ultimo aspetto da tenere in considerazione è che le rivelazioni stesse mostrano un rapporto molto intricato ed interdipendente tra le attività della NSA (e la CIA come si scoprirà in seguito), e la sfera economico-industriale, e quindi tra un progetto geopolitico ed una “guerra” economica, con una certa confusione di ruoli tra interesse pubblico e privato.

|

| Nicky Hager |

PRISM

Nel 2008 una speciale Corte USA (FISA, Foreign Intelligence Surveillance Court) approvava formalmente il programma PRISM che configura un accordo tra NSA e numerose giganti del mondo digitale, come Google, Microsoft, AOL e Skype, molte delle quali in tempi diversi smentirono formalmente il coinvolgimento e la collaborazione con l’agenzia di intelligence. Raccogliendo dati direttamente dai sistemi e dalle reti di questi provider, PRISM permetteva di intercettare comunicazioni ed accumulare una grande mole di informazioni su cittadini statunitensi e non, realizzando così un esteso sistema di sorveglianza approfondita su comunicazioni in tempo reale o dati immagazzinati in email, chat video, foto, file e social network. Apparentemente anche il GCHQ, l’equivalente britannico della NSA, oltre a raccogliere dati tramite un proprio programma di sorveglianza (Tempora6), attraverso l’intercettazione del flusso di traffico di numerose connessioni a fibra ottica costituenti la dorsale di Internet, raccoglieva informazioni di intelligence dalle stesse compagnie sopra citate proprio attraverso un accordo con la NSA, forse aggirando le procedure legali richieste in Gran Bretagna per raccogliere quel tipo di materiale al di fuori del paese.

|

| Edgar Snowden |

Le rivelazioni di Snowden gettano luce anche su una parte degli strumenti interni di NSA, dei quali un catalogo “classificato” finisce addirittura online7; il catalogo in questione contiene non solo strumenti “passivi” di intercettazione ma anche “attivi” di attacco

Dalle informazioni divulgate da Snowden si evince inoltre come la NSA faccia ricorso ad un uso estremamente esteso di personale esterno nelle sue attività di outsourcing, presumibilmente varie migliaia di persone, allo scopo di accrescere le proprie capacità operative. Tale personale fa capo a molte imprese del settore privato, spesso multinazionali molto note nel campo delle tecnologie informatiche e delle comunicazioni, che collaborano con l’agenzia per assicurare supporto tecnico, partecipare alla ricerca o per semplice formazione. Purtroppo la conseguenza quasi inevitabile di questa numerosissima schiera di collaboratori esterni, è l’alto rischio di perdita di controllo del personale (proprio come nel caso di E.Snowden appunto), e degli strumenti informatici utilizzati. A partire dall’estate del 2016 ad esempio, un gruppo di hacker, denominatosi “Shadow Brokers”, ha iniziato a rilasciare in rete a più riprese porzioni di un vasto arsenale software appartenente alla NSA9, con la immediata conseguenza di una diffusione immediata di tali strumenti tra i tecnici del settore. Questo evento ha inciso profondamente anche sulla sicurezza cibernetica internazionale a livello globale, poiché’ il materiale divulgato ha consentito a individui dotati delle competenze tecniche necessarie di elaborare a punto malware di varia natura in grado di penetrare anche sistemi aggiornati e protetti. L’arsenale messo a disposizione dagli Shadow Brokers è stato alla base di almeno due ondate di attacchi nel 2017 (WannaCry a maggio, e Petya a fine giugno) con importanti gravi conseguenze a varie infrastrutture informatiche anche critiche, come ad esempio quella del Sistema Sanitario Nazionale Britannico (NHS)10.

SICUREZZA E PRIVACY

In sostanza il problema alla radice di tutto si può riassumere con una frase: chi custodirà i custodi? Se poniamo la nostra sicurezza, e la nostra fiducia e la nostra privacy, nelle mani di “guardiani” invisibili che operano da posizioni di assoluto potere (si suppone nell’interesse del bene collettivo), c’è effettivamente modo di assicurarsi dell’effettiva bontà del loro operato? E’ un interrogativo affascinante, che qualcuno ha pensato di porsi per la prima volta circa 1900 anni fa (nello specifico, Giovenale, retore romano, nelle sue “Satire”11). E quasi due millenni più tardi, a riportare in auge la questione cruciale è proprio Edward Snowden che, lasciandosi alle spalle relazioni personali, aspirazioni professionali ed ogni altro aspetto della sua vita precedente, “per il bene della libertà”12 decide di portare alla luce un vastissimo sistema di sorveglianza, una vera e propria invasione della privacy dei cittadini su una scala mai vista prima, invasione la cui portata ha lasciato sgomento chiunque avesse le conoscenze tecniche per comprenderla appieno.

Appare ormai evidente che la produzione di informazioni personali da parte di ognuno di noi, anche involontaria ed inconsapevole, sembra quasi inevitabile nelle moderne società connesse, permettendo la generazione quasi automatica e sempre più precisa della cosiddetta “digital footprint”, cioè “l’impronta digitale” di un individuo, creata durante la sua attività sulla rete. La raccolta di dati e informazioni personali di milioni di cittadini tramite messaggistica privata, e-mail, ricerche internet, pubblicazioni su social network, l’acquisizione di comunicazioni vocali ed ogni forma possibile di dato identificativo personale, mette a serio rischio la privacy individuale. Ogni telefono cellulare, smartphone o PC connesso in rete o ad un sistema GPS può essere sfruttato per rendere il proprietario rintracciabile o per indagare abitudini e comportamenti (si pensi, banalmente, ai servizi di geolocalizzazione o alla cronologia delle ricerche su Google, a cui tanti servizi pubblicitari dichiarano di voler accedere e che potrebbero essere messi in vendita). Scalando e amplificando questo fenomeno apparentemente inevitabile e di poca importanza, si possono cogliere alcune delle implicazioni di quanto portato alla luce da Edward Snowden.

La domanda è: cosa diventa possibile se invece di dati pubblicamente disponibili o informazioni che possiamo apparentemente decidere di divulgare o meno, diventassero di uso comune tecnologie necessarie per raccogliere ogni tipo di comunicazione e messaggio prodotto da un individuo senza bisogno di alcun consenso? La risposta è che, tramite una approfondita e dettagliata analisi dei dati raccolti diventa possibile una profilazione digitale, di fatto una descrizione comportamentale, estremamente accurata di chiunque, quasi senza alcuna eccezione, e sicuramente senza alcuna possibilità di difesa o protezione per chiunque non abbia conoscenze e competenze tecniche estremamente specifiche.

Sorge spontaneo a questo punto chiedersi se sia realistico che tali operazioni siano realmente possibili dal punto di vista tecnico. Oltre alla mole spaventosa di dati da acquisire e gestire (si parla del tracciamento di decine di milioni di utenti) e alle difficoltà oggettive di accedere a sistemi informatici senza lasciare tracce evidenti, molto spesso le comunicazioni private sono protette da sistemi di cifratura (encryption) che oscurano il traffico dati rendendolo incomprensibile ad un attaccante esterno. E proprio questo è il primo punto su cui le rivelazioni di Snowden hanno sconvolto il mondo.

Il sopracitato PRISM e altri programmi di sorveglianza globale emersi (ad esempio X-Keyscore13), utilizzano una combinazione di più risorse per aggirare tali misure protettive: per esempio, “falle” di sicurezza presenti nel codice delle applicazioni più frequentemente utilizzate, oppure accordi con le aziende che mettono a disposizione il canale di comunicazione (gli Internet Service Provider) e stessi produttori di hardware, che vengono persuasi a compromettere la sicurezza di ciò che vendono al consumatore finale (noi). Oppure ancora veri e propri estesi “campi” di sensori per l’intercettazione delle telefonate, o attacchi di “forza bruta” che invalidano le tecniche di cifratura grazie ad una potenza di calcolo disponibile soltanto a chi dispone di risorse ingenti. Questi sono alcuni dei metodi emersi dai documenti pubblicati e descritti in grande dettaglio, a riprova che la presunzione che i metodi tradizionali di protezione riescano a difendere le nostre comunicazioni o il nostro traffico in rete di ogni giorno, ad oggi, sia spesso un’illusione.

Ma rinunciare alla segretezza può essere utile per innalzare il livello di sicurezza generale? In altri termini, il concetto può essere così riassunto: “non ho nulla da nascondere, non mi disturba che mi osservino”. Alcuni dei documenti pubblicati, ad esempio, spiegano come grazie all’accurata attività di monitoraggio del solo programma XKeyscore fosse stato possibile catturare circa 300 terroristi in un solo anno14.

I documenti diffusi da Snowden chiariscono anche questo punto. I dati acquisiti tramite i mezzi appena descritti, infatti, non solo includono moltissimi individui mai connessi ad indizi di natura criminale o terroristica (Glenn Greenwald parla di 1.2 milioni di cittadini nella “watchlist” di uno dei programmi di sorveglianza15) ma spesso tocca ambiti assolutamente scollegati dalla sicurezza: competizione internazionale, finanza, dati sensibili relativi a multinazionali ed usati per avvantaggiare o sfavorire determinate compagnie, inibizione della libertà di espressione (ad esempio chiunque usi Tor16).

Un altro esempio storico rilevante a questo proposito è l’attività di FVEY17(Five Eyes, un’organizzazione di sorveglianza globale risalente al periodo successivo alla Seconda Guerra Mondiale di cui facevano parte USA, UK, Australia, Canada a Nuova Zelanda), la cui esistenza era stata già resa di pubblico dominio negli anni ‘90.

La FVEY viene descritta da Snowden come un’entità “super-nazionale”18, non sottostante ad alcuna legge dei paesi che la compongono. Molti dei documenti pubblicati nel 201319 implicano pesantemente che alcuni componenti della FVEY abbiano effettuato attività illegali di spionaggio su cittadini degli altri paesi membri. Le attività di raccolta dati della FVEY sono relative a realtà molto note (Al Jazeera, MasterCard, Visa, la stessa Assemblea Generale delle Nazioni Unite e giganti come Google o Yahoo!20) e include l’intercettazione di numerose importanti personalità.

Naturalmente, come già menzionato, la stragrande maggioranza delle attività di sorveglianza, spionaggio e profilazione venute alla luce con le rivelazioni del 2013, sono al limite della legalità. E’ per questo che, nonostante la maggior parte delle agenzie implicate nella divulgazione si sia trincerata dietro ai “no-comment” di rito, la pubblicazione dei documenti è stata seguita da feroci dibattiti riguardanti la questione privacy. A questo proposito vale la pena sottolineare un altro dei punti evidenziati da Snowden all’epoca della sua decisione di condividere il contenuto dei documenti secretati: il suo obiettivo, come lui stesso afferma nel reportage, non è stato quello di ergersi a difensore della privacy o di apparire come un eroe, anzi. Lui stesso dichiara che uno dei rischi maggiori a cui pensava di andare incontro non era soltanto quello comportato dalla sua azione (Snowden è stato infatti costretto a rendersi anonimo e chiedere successivamente asilo politico in Russia, nonché sottoposto ad una caccia all’uomo da parte del governo USA in quanto reo di aver divulgato segreti di stato) ma di personalizzare la vicenda e dare l’impressione di essere una fonte inaffidabile in quanto non imparziale per via delle proprie idee, un tentativo di delegittimare così alla base il dibattito stesso.

Il suo scopo è stato piuttosto accendere una discussione su un argomento molto delicato, fino ad allora rimasto in ombra, nonostante la vasta portata dello stesso.

Questo operare delle agenzie coinvolte spesso agli estremi limiti delle normative vigenti (ove ne esistano), quando non oltre, a volte al di fuori di ogni controllo in particolare sulla questione privacy, è inquietante. Ed è qui che si torna alla questione iniziale. Se da un lato è giusto e perfino legittimo che si possano verificare intrusioni nella privacy di individui quando le motivazioni lo richiedano21 e può essere assolutamente giustificabile che alcune attività di sorveglianza siano mirate a infrangere l’anonimato per intercettare e neutralizzare reti criminali, cellule terroristiche o combattere l’illegalità in generale, dall’altro lato il diritto alla privacy è altrettanto importante.

Solo per fare un esempio a questo proposito, molto concreto, TOR22 (The Onion Router, acronimo derivante dalla sua struttura di funzionamento) è un’applicazione liberamente disponibile in pubblico dominio che, usata nel modo corretto, dovrebbe23 garantire la quasi totale anonimità e non tracciabilità in rete, ed è usato frequentemente anche da chi desideri esprimersi liberamente contro i regimi oppressivi, specialmente quando viene esercitato un forte controllo sulla rete internet nazionale. Senza un tale strumento, sarebbe impossibile per qualunque dissidente manifestare il proprio dissenso o

semplicemente comunicare. Dall’altro lato tuttavia, TOR è sicuramente anche uno degli strumenti più usati per facilitare commerci o attività illegali di vario tipo, quali scambio e vendita di materiale pedopornografico, narcotraffico, vendita illegale di armi, denaro contraffatto e molto altro24.

CHI SORVEGLIA I CUSTODI?

In definitiva, se da un lato l’invasione della privacy è un male forse necessario ed inevitabile, almeno entro certi limiti, per circoscrivere gli abusi che derivano inevitabilmente dall’anonimato completo, dall’altro questa concessione deve essere regolamentata in modo coerente ed efficace, anche se il tentativo di disciplinare questo dominio risulta sicuramente di difficile attuazione. Se ciò non avviene, come hanno dimostrato i documenti pubblicati nel 2013 e in tanti altri casi emersi da allora, questa dinamica si può trasformare in un rischioso strumento di manipolazione e controllo politico, sociale ed economico, con possibili derive molto preoccupanti.

Se poi gli organi di sorveglianza non rendono pubbliche le vulnerabilità che identificano sfruttandole segretamente per aiutarsi nel difficile compito appena descritto, senza neanche informare almeno le compagnie produttrici interessate, viene di fatto impedita la correzione ed eliminazione di tali vulnerabilità, e ciò rende di conseguenza più insicuro l’intero ecosistema cibernetico mondiale, con gravi ed estese conseguenze a tutti i livelli. Gli attacchi derivati dall’attività del gruppo Shadow Brokers, descritti nell’articolo, costituiscono una prova evidente di ciò.

Mai come oggi la questione della privacy dei dati personali è scottante. Nell’era dell’interconnessione digitale più gli sviluppi delle tecnologie di informazione e comunicazione diventano pervasivi e apparentemente irrinunciabili, più l’intrusione nello spazio digitale individuale risulta invasiva e pericolosa. Sebbene la questione sia effettivamente sfaccettata e molto complessa, urge una presa di coscienza collettiva sull’argomento, prima che sia troppo tardi. La consapevolezza pubblica in questo dominio è terribilmente carente. Se è necessario delegare la gestione dei nostri dati privati e la tutela della nostra privacy ad organismi relativamente opachi che agiscano da “custodi” super partes (a causa della natura stessa delle informazioni trattate), che sia. Ma scegliamo consapevolmente e saggiamente tali custodi, e soprattutto i meccanismi di controllo per delimitare l’attività dei custodi stessi.

Le rivelazioni di E.Snowden costituiscono un affaire multidimensionale, con conseguenze a livello internazionale, sia a livello politico che strategico. In primo luogo vengono rese manifeste la valenza e le potenzialità della dimensione cibernetica e lo spazio che essa occupa nelle nostre vite quotidiane, sollevando in modo particolare la rilevanza nelle attività di intelligence. Come già sottolineato, tali operazioni costituiscono da sempre, ed inevitabilmente, una attività statuale opaca ma indispensabile degli stati-nazione, tuttavia l’attuale ampiezza dei mezzi mobilizzati e l’universalità dei bersagli costituiscono una “rottura” rispetto al passato. Riguardo a quest’ultimo aspetto si pone inoltre in modo diretto la questione delle libertà personali e dei diritti civili, in particolare in rapporto alla sicurezza nazionale ed internazionale, questione che forse in Italia meriterebbe un dibattito pubblico di approfondimento a livello politico e sociale. In questo contesto appare necessario mettere in opera efficaci meccanismi di controllo formali e sostanziali, a vari livelli, poiché l’intrusione nella privacy individuale deve essere attentamente regolamentata, potendo risultare potenzialmente dirompente dal punto di vista sociale e politico. Dove tracciare la linea tra sicurezza e privacy? Come regolamentare un argomento tanto delicato? Il dilemma è di importanza assolutamente primaria. Senza diritto alla privacy si rischia di porre seri limiti alla libertà di parola e di pensiero, con un possibile serio rischio per la democrazia.

NOTE

1 "US, British intelligence mining data from nine U.S. Internet companies in broad secret program", B.Gellman, L.Poitras, The Washington Post, 7 giugno 2013, https://www.washingtonpost.com/investiga...

2 “NSA Prism program taps in to user data of Apple, Google and others”, G.Greenwald e E.MacAskill, The Guardian, 7 giugno 2013, https://www.theguardian.com/world/2013/j...

3 “The NSA's Secret Spy Hub in Berlin”, Der Spiegel, 27 ottobre 2013, http://www.spiegel.de/international/germ...

4 “Documents Reveal Top NSA Hacking Unit”, Der Spiegel, 29 dicembre 2013, http://www.spiegel.de/international/worl...

5 Le rivelazioni note come NSALeaks sono documentate nel reportage “Citizenfour”, diretto da L. Poitras, disponibile pubblicamente online, https://www.youtube.com/watch?v=E8lW4_tp...

6 “A simple guide to GCHQ's internet surveillance programme Tempora”, Wired, 24 giugno 2013, http://www.wired.co.uk/article/gchq-temp.... “Operation Tempora, massive tapping program conducted by Britain’s GCHQ”, Security Affairs, 23 giugno 2013, http://securityaffairs.co/wordpress/1549.... Con PRISM e Tempora gran parte delle comunicazioni pubbliche su Internet era filtrata ed analizzata, senza particolari sospetti su mittenti e destinatari o specifiche indicazioni di organi legali o di indagine

7 “Catalog Advertises NSA Toolbox”, Der Spiegel, 29 dicembre 2013, http://www.spiegel.de/international/worl.... Si veda anche “NSA’s ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware”, https://leaksource.wordpress.com/2013/12...

8 “A close look at the NSA's most powerful internet attack tool”, Wired, 13 marzo 2014, https://www.wired.com/2014/03/quantum/

9 "NSA leaking: Shadow Brokers just dumped its most damaging release yet” , D. Goodin https://arstechnica.com/security/2017/04/nsa-leaking-shadow-brokers-just-dumped-its-most-damaging-release-yet/ , 4 aprile 2017

10 “WannaCry laid bare the NHS' outdated IT network – and it's still causing problems”, J. Medeiros http://www.wired.co.uk/article/nhs-cyberattack-it-ransomware , 24 maggio 2017. Si veda anche “The NHS trusts and hospitals affected by the Wannacry cyberattack”, V. Woollaston http://www.wired.co.uk/article/nhs-trust... , 15 maggio 2017

11 “Quis custodiet ipsos custodes?”, Giovenale, Satire VI

12 “Man behind NSA leaks says he did it to safeguard privacy, liberty”, B. Starr, H. Yan http://edition.cnn.com/2013/06/10/politics/edward-snowden-profile/index.html , 10 giugno 2013

13 “XKeyscore”, M. Marquis-Boire, G. Greenwald, M. Lee https://theintercept.com/2015/07/01/nsas...

14 “XKeyscore: NSA tool collects 'nearly everything a user does on the internet'“, G. Greenwald https://www.theguardian.com/world/2013/j...

15 “Second leaker in US intelligence, says Glenn Greenwald”, E. MacAskill https://www.theguardian.com/us-news/2014...

16 “Privacy tools used by 28% of the online world, research finds”, J. Kiss https://www.theguardian.com/technology/2...

17 “The Five Eyes”, https://www.privacyinternational.org/nod...

18 “NSA Not Spying On Canadians, But The 'Five Eyes' Are”, D. Tencer http://www.huffingtonpost.ca/2014/07/04/nsa-spying-canada_n_5558336.html , 4 luglio 2014

19 “NSA files: what's a little spying between old friends?”, J. Borger https://www.theguardian.com/world/2013/dec/02/nsa-files-spying-allies-enemies-five-eyes-g8 , 2 dicembre 2013

20 “NSA infiltrates links to Google data centers worldwide, Snowden documents say”, B.Gellman, A.Soltanihttps://www.washingtonpost.com/world/national-security/nsa-infiltrates-links-to-yahoo-google-data-centers-worldwide-snowden-documents-say/2013/10/30/e51d661e-4166-11e3-8b74-d89d714ca4dd_story.html?utm_term=.7dba7c4af128 , 30 ottobre 2013

21 Ad esempio nel caso recente dell’iPhone di uno dei responsabili dell’attacco terroristico del Dicembre 2015 a San Bernardino, e la disputa FBI-Apple che ha seguito la vicenda

23 “NSA and GCHQ target Tor network that protects anonymity of web users” , G. Greenwald

https://www.theguardian.com/world/2013/oct/04/nsa-gchq-attack-tor-network-encryption , 4 ottobre 2013

https://www.theguardian.com/world/2013/oct/04/nsa-gchq-attack-tor-network-encryption , 4 ottobre 2013

24 Per approfondire: “How Much Of Tor Is Used For Illegal Purposes?”, A.Woodward https://www.profwoodward.org/2016/02/how-much-of-tor-is-used-for-illegal.html , 9 febbraio 2016

* Fonte: Micromega

Nessun commento:

Posta un commento